El participante aprenderá a:

- Conocer los diversos conceptos de la seguridad informática.

- Conocer los mecanismos preventivos, correctivos y de detección de las amenazas que puedan ocurrir

- Aprender conocimientos sobre los fundamentos de la ciberseguridad.

- Conceptos sobre riesgos, amenazas y las diferentes vulnerabilidades que se pueden encontrar en la infraestructura de una organización y las posibles soluciones para mitigar estas amenazas.

- Analizar las diferentes metodologías para el análisis de las vulnerabilidades, la detección, los diferentes tipos de escaneos y sobre todo la remediación de las vulnerabilidades

- Uso de las diferentes herramientas para el análisis de vulnerabilidades tanto propietarias como libres

- Ejemplos de una auditoría de seguridad para detectar las diferentes vulnerabilidades existentes en una red de datos

- Métodos de defensa en profundidad en los sistemas y la concientización de los usuarios hacia los problemas que representan el no seguir las políticas de seguridad de la empresa

Profesionales de las áreas de IT, jefes, gerentes y tomadores de decisiones que deseen conocer, profundizar y aplicar conocimientos sobre seguridad informática en sus organizaciones. Cargos Gerenciales, mandos medios, supervisores y técnicos. Es aplicable a todas las industrias.

• Exposición dialogada del instructor con presentaciones Powerpoint.

• Análisis de casos reales.

• Realización de ejercicios individuales.

• Realización de ejercicios grupales.

• Debate entre los participantes.

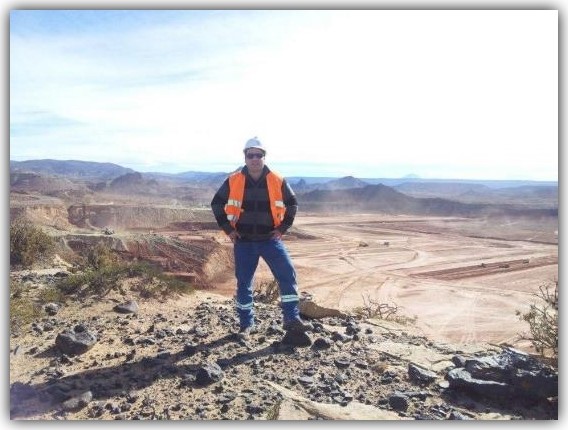

Analista Héctor Centurión

Analista Héctor Centurión

Analista de Sistemas con 28 años de experiencia en Tecnología Informática y Networking.

• Ha realizado cursos de especialización a lo largo de su trayectoria profesional (CCNA, CNA, PMP,

SCRUM Grand Master, ITIL V3, MSCA 2016, CISM, Auditor Interno IRAM ISO/IEC 27001, entre otros)

• Actualmente es Jefe de Seguridad Informatica en OCASA

• Se ha desempeñado en las siguientes empresas:

– Empresa de Transportes y Logística Don Pedro (10 años) Gerente de Tecnología y Comunicaciones. – Constructora Noberto Odebrecht – Vale Do Rio Doce (3 años) – RP de Tecnologías de la Información.

– Constructora Noberto Odebrecht – Vale Do Rio Doce (3 años) – RP de Tecnologías de la Información.

– GSA Collections Argentina (1 año) – Gerente de Sistemas.

– Jockey Club A.C. – Hipódromo de San Isidro ( 3 años) – Jefe de Tecnología y Networking.

– Caso de Éxito en la implementación de Telefonia IP AVAYA

– Grupo Bonacina – Gerente de Tecnologia

• Paralelamente, se ha desempeñado como Profesor e Instructor en diferentes institutos privados, de todos los niveles.

Modulo I: Introducción a la Seguridad Informática

- La seguridad en términos generales.

- Concepto de seguridad informática.

- Los virus informáticos.

- Concepto de autenticación.

- Mecanismos preventivos en seguridad informática.

- Mecanismos correctivos en seguridad informática.

- Mecanismos detectivos en seguridad informática.

- El concepto de encriptación en seguridad informática.

- Métodos de encriptación.

Modulo II: Fundamentos de la Ciberseguridad.

- Los tres pilares de la seguridad.

- Evaluación de riesgos, amenazas y vulnerabilidades.

- Ley de mínimos privilegios.

- Ingeniería social.

- Superficie de ataque.

Módulo III: Las Vulnerabilidades

- Introducción al análisis de vulnerabilidades.

- Vulnerabilidades físicas.

- Vulnerabilidades lógicas.

- Escáneres de vulnerabilidades.

- Tipos de vulnerabilidades.

- Desbordamiento de buffer.

- Errores de configuración.

- Errores web.

- Errores de protocolo.

- Aprovechamiento de las vulnerabilidades.

- Detección de vulnerabilidades.

- Métodos de escaneo de vulnerabilidades.

- Remediación de vulnerabilidades.

- Análisis de activos.

- Escanear sistemas para detectar vulnerabilidades.

- Identificar vulnerabilidades.

- Clasificar y priorizar riesgos.

- Probar parches y configuraciones.

- Aplicar parches y configuraciones.

Módulo IV: Metodologías de Análisis de Vulnerabilidades

- Acuerdo de confidencialidad.

- Establecimiento de las reglas del juego.

- Recolección de información.

- Análisis interior.

- Análisis exterior.

- Documentación e informes.

ANÁLISIS Y DEBATE

Modulo V: Herramientas para el Análisis de Vulnerabilidades

- Introducción a Nessus.

- Instalación de Nessus en Windows.

- Conociendo Nessus y la red.

- Interpretando los escaneos.

- Introducción a Acunetix.

- Descarga e Instalación de Acunetix.

- Introducción a GFI Languard.

- Instalación y escaneo con GFI LanGuard.

- Introducción a Nexpose.

Módulo VI: Auditoría de Seguridad Informática

- Norma ISO 27001, enfoque de los SGSI.

- Principios del SGSI.

- Describir el propósito de la auditoría del sistema de gestión.

- El papel de cada miembro del grupo de auditoría según la norma ISO 19011.

Módulo VII: La Defensa en Profundidad en Seguridad Informática

- Tecnología defensiva en seguridad informática.

- Mantenimiento.

- Antivirus.

- EDP y EPP.

- Firewall Software.

- Seguridad en red.

- La administración en la defensa.

- Concienciación de usuarios.

- Fortalecimiento de contraseñas en los usuarios.

EJEMPLOS, ANÁLISIS Y DEBATE

- Fechas: A definir.

- Duración total: 15 horas

- Modalidades disponibles:

OPCION 1: Clases online en vivo.

OPCION 2: Presencial en planta.

OPCION 3: En diferido en aula virtual.

- Precio: A definir

- Formas de pago: Tarjeta y transferencia

- Cupo: Una vez que se completa el cupo mínimo lo contactaremos para confirmar la realización del curso.